- Опубликовано в категории: Вирусы и антивирусы

- Просмотров: 3264

Опять активизировались всевозможные вымогатели денег посредством, так называемых, порно-баннеров или баннеров-вымогателей. Целью действий программ-вымогателей является блокирование доступа пользователя к данным или ограничение возможностей работы на компьютере и требование выкупа за возврат к исходному состоянию системы.

Опять активизировались всевозможные вымогатели денег посредством, так называемых, порно-баннеров или баннеров-вымогателей. Целью действий программ-вымогателей является блокирование доступа пользователя к данным или ограничение возможностей работы на компьютере и требование выкупа за возврат к исходному состоянию системы.

И вовсе необязательно бродить по порносайтам – эту заразу можно «подхватить», даже если вы просто пытаетесь пройти по ссылке, чтобы скачать какие-нибудь бесплатные программы, документы, музыку и т.п. Зачастую, человек, подхвативший такую заразу к себе на компьютер, просто стыдится того, что о нем могут подумать и как правило идет на поводу у вымогателей, отсылая СМС на указанный номер для получения кода разблокировки, на что обычно и рассчитывают создатели таких баннеров.Вот чего категорически не советую делать. Мало того, что кода вы не получите, сумму со счета телефона снимут больше указанной, минимум в два раза больше, так еще есть гарантия того, что ваш телефонный номер подключат к «услуге», при помощи которой, со счета постоянно будут сниматься N-ые суммы денег. То есть вас будут наглым и циничным образом «доить». Что делать?

Ну, во-первых – не паниковать. Хоть угроза достаточно серьезная, проблему можно решить, даже не прибегая к помощи специалистов, если делать все спокойно и последовательно.

Если вас уже постигла такая неприятность или вы читаете это, пока только с профилактической и познавательной целью, предложу вариант решения, которым пользовался сам, когда столкнулся с такой проблемой. В первом случае понадобится возможность выхода в интернет при помощи другого (незараженного) компьютера. Второй вариант – это заранее (на всякий случай) подготовиться к встрече «незванных гостей». Я к встрече был готов (синдром Кассандры), скачав с официального сайта лаборатории Касперского образ диска Kaspersky Rescue Disk, содержащий утилиту Kaspersky WindowsUnlocker, поэтому лечение прошло без особых волнений и переживаний, хотя вот такое сообщение несколько напрягло сначала:

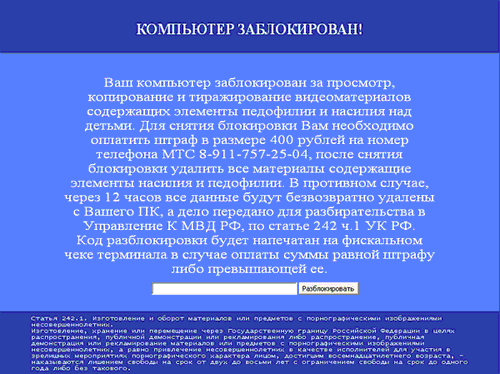

Это собственно и подтверждает, что код разблокировки никто и не собирался присылать. Но, давайте последовательно, по-порядку пройдем весь путь, от появления Winlockera, до его удаления. Итак, вот одна из разновидностей этой дряни, а конкретно та, с которой я столкнулся:

Меняются только номера операторов сотовой связи и суммы выкупа – аппетит то растет!.. После появления Winlockerа, несмотря на грозные предупреждения, отправляем комп на перезагрузку, вставив в дисковод «Kaspersky Rescue Disk», предварительно записанный из скачанного образа, одной из программ для записи СD/DVD, например CDBurnerXP. Войдя в BIOS, устанавливаем загрузку с CD-ROM. После перезагрузки, в открывшемся меню диска, выбираем нужный язык:

Выбираем режим отображения – графический:

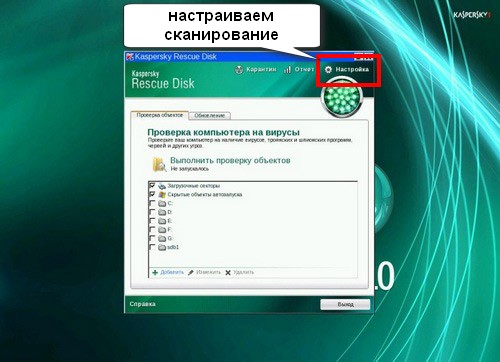

В появившемся окне сканера в первую очередь проходим в настройки и задаем максимальный уровень сканирования с лечением и удалением, если лечение невозможно.

Ставим галочки (если не стоят) напротив загрузочных секторов и скрытых объектов автозагрузки. И не забываем отметить галочкой диск, на котором установлена система, потому что вредонос прописывается в папках Windows и папках пользователя. Запускаем сканирование. Ну, а длительность, как пишут сейчас антивирусы, будет зависеть от объема вашего жесткого диска и количества файлов на нем.

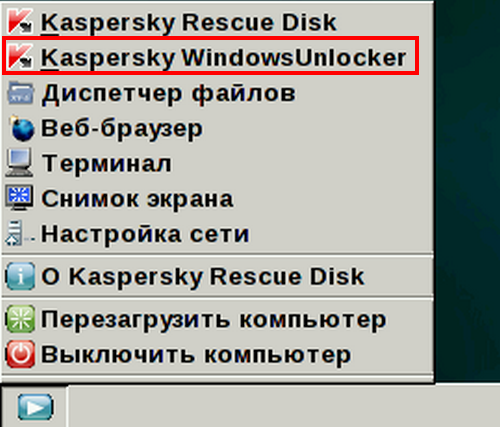

После окончания сканирования и удаления выявленных угроз, переходим в меню диска и запускаем утилиту Kaspersky WindowsUnlocker.

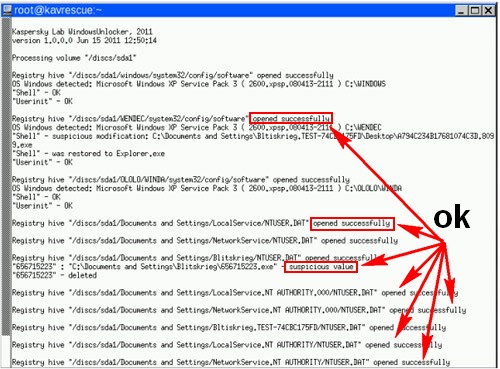

Утилита найдет в реестре записи, оставленные программой-вымогателем и если в окне появились сообщения об успешном открытии веток реестра вида Registry hive %имя ветки реестра% opened successfully и об удалении подозрительных

значений вида %имя значения параметра реестра% –suspicious value, deleted, значит, утилита сработала успешно.

После этого можно запустить загрузку системы с жесткого диска. Окна баннера уже не должно быть, но радоваться пока не торопимся – зловред достаточно серьезный и даже после проделанных операций нет полной гарантии, что он ликвидирован. В ходе своей вредительской деятельности вымогатель переименовывает и изменяет многие системные файлы. Я не буду описывать какие именно, потому что утилита Kaspersky WindowsUnlocker успешно все исправила, но… Я решил перестраховаться и дополнительно скачал еще одну бесплатную утилиту Касперского – Kaspersky Virus Removal Tool 2011, с помощью которой и закончил лечение, так как по окончании сканирования, утилита показала еще

«спрятавшихся» вредителей и благополучно их уничтожила. А для полной «отшлифовки» процесса запустил чистильщик реестра, для удаления из него возможных следов вредоноса. Вот названия некоторых из них, которые «засветились» у меня в системе:

C:\Program Data\22CC6C32.exe

C:\Users\836D~1\AppData\Local\Temp\0.66187885444830643.exe и 0.7050090467940214.exe

Цифры могут быть разными, но принцип один, а утилита AKVRT2011 нашла еще такого «зверя»: Trojan-Ransom.Win 32.PornoAsset.bxf

И в заключение этой статьи ссылка на официальную страницу лаборатории Касперского, где можно бесплатно скачать необходимые антивирусные утилиты: Утилиты для удаления вирусов. Здоровья Вам и Вашему компьютеру! Не болейте!

- Категория: Вирусы и антивирусы

Вирусомания - синдром КассандрыЗнаете, что такое синдром Кассандры? Кассандра – древнегреческая прорицательница,

Вирусомания - синдром КассандрыЗнаете, что такое синдром Кассандры? Кассандра – древнегреческая прорицательница, Сохранение информации Windows XP перед переустановкойИтак, перед началом переустановки windows xp нам необходимо сохранить всю важную и полезную для вас

Сохранение информации Windows XP перед переустановкойИтак, перед началом переустановки windows xp нам необходимо сохранить всю важную и полезную для вас Процесс SVCHOST.EXE в диспетчере задач грузит процессор на 100%!"Процесс SVCHOST.EXE в диспетчере задач грузит процессор на 100%! Система не отвечает на запросы,

Процесс SVCHOST.EXE в диспетчере задач грузит процессор на 100%!"Процесс SVCHOST.EXE в диспетчере задач грузит процессор на 100%! Система не отвечает на запросы, Удаляем вирус, перенаправляющий на страницы вымогателейВчера неожиданно мне пришлось бороться с одной заразой на компьютере, которая упорно писала в

Удаляем вирус, перенаправляющий на страницы вымогателейВчера неожиданно мне пришлось бороться с одной заразой на компьютере, которая упорно писала в Дефрагментация дискаСегодня мы с вами рассмотрим такой важный процесс, как дефрагментация диска в

Дефрагментация дискаСегодня мы с вами рассмотрим такой важный процесс, как дефрагментация диска в